پیش از این در مقاله تایید اعتبار ایمیل با SPF، DKIM و DMARC با نحوه کار این مکانیسمهای تایید اعتبار ایمیل آشنا شدیم. حال میخواهیم با بررسی دو مثال واقعی ببینیم این پروتکلهای تایید اعتبار ایمیل چطور در شرایط واقعی ایمیل را بررسی کرده و وضعیت آنرا مشخص میکنند.

در اینجا نیاز به دو ایمیل داریم، که یکی از طرف یک کاربر واقعی و دیگری از طرف یک کاربر جعلی ارسال شده باشد؛ سپس با بررسی جزئیات هدر یا سرآیند ایمیلها خواهیم دید که رکورد DMARC برای این دو ایمیل به چه شکل ثبت میشود.

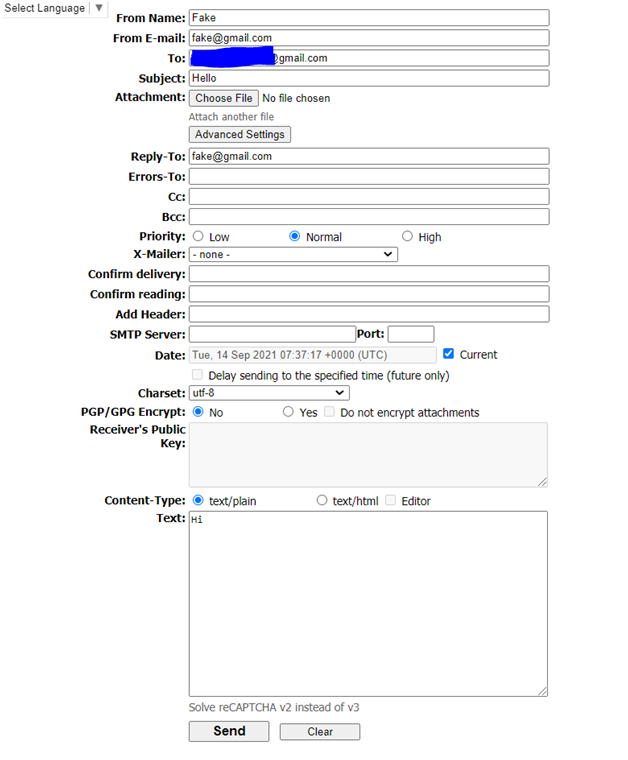

برای ساخت و ارسال ایمیل جعلی، نیاز به ابزار داریم. ابزارهای آنلاین زیادی برای این کار وجود دارد که یکی از این آنها Emkei است. Emkei یک ابزار آنلاین رایگان است که امکان ارسال ایمیلهای جعلی را به همراه امکان اضافه کردن پیوست، امکان رمزگذاری، انتخاب ویرایشگر HTML و تنظیمات پیشرفته فراهم میکند.

برای این که از این کنسول برای ارسال ایمیل جعلی استفاده کنید، لازم است فیلدهای زیر را پر کنید:

- From Name: نام شخصی که از جانب او ایمیل ارسال میشود. نام فرستندهای که میخواهید ایمیل را از طرف او بفرستید، در این قسمت بنویسید.

- From Email: آدرس ایمیلی که میخواهید از طرف آن ایمیل جعلی ارسال کنید را در این بخش تایپ کنید.

- To: در این قسمت آدرس شخص دریافت کننده ایمیل تقلبی را وارد کنید.

- Subject: همانند یک ایمیل عادی، موضوع ایمیل را اینجا وارد کنید.

- Attachment: فایلهایی که میخواهید به ایمیل پیوست کنید را در این فیلد پیوست کنید.

- X-mailer: سرویسی که از طریق آن میخواهید ایمیل را ارسال کنید انتخاب نمایید.

- نوع محتوا: Text/Plainیا Text/Html: اگر میخواهید متن سادهایی را در ایمیل خود بنویسید، کنید گزینه text/Plain را انتخاب کنید و اگر قصد ارسال ایمیلهای فیشینگ را دارید Text/Html را انتخاب نمایید.

- Text: پیامی که میخواهید از طریق ایمیل جعلی ارسال شود را در این بخش بنویسید.

نمونه اول: یک ایمیل با حساب کاربری جعلی

- فیلدهای From E-Mail و Reply-To را با یک آدرس ایمیل جعلی مثلا Fake@gmail.com پر کنید.

- قسمت To را در این بخش با یک آدرس ایمیل واقعی مثلا a****xxx@gmail.com تکمیل نمایید.

- در بخش Subject ایمیل یک موضوع دلخواه بنویسید.

در شکل زیر تصویری از یک فرم ایمیل جعلی را مشاهده میکنید:

ایجاد ایمیل جعلی

تحلیل ایمیل جعلی ارسال شده

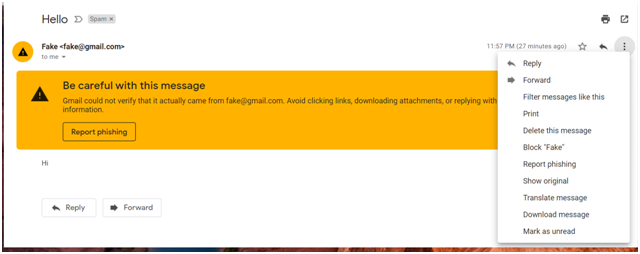

پس از ارسال ایمیل با شرایط بالا این تغییرات مشاهده شدند:

ایمیل در بخش پیامهای دریافتی قرار نگرفت و وارد پوشه اسپم شد.

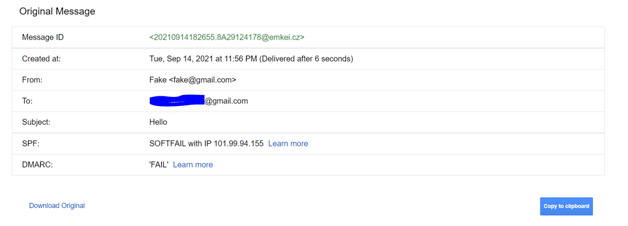

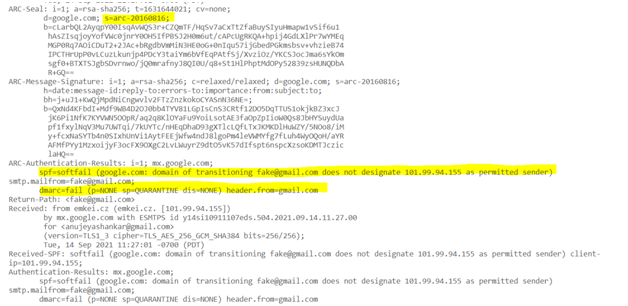

با کلیک روی قسمت Show original (نمایش اصلی) در جیمیل، میتوانید هدر ایمیل را مورد تجزیه و تحلیل قرار دهید:

بهنظر میرسد که پروتکل SPF وضعیت SOFTFAIL را گزارش میکند. IP فرستنده نیز 101.99.94.155 است که متعلق به نام میزبان emkei.cz است.

پروتکل DMARC هم وضعیت FAIL را نشان میدهد.

اگر رکورد SPF را برای این IP بررسی کنید متوجه خواهید شد که هیچ رکورد DNSی برای آن وجود ندارد:

جزییات گزارش DMARC مطابق شکل زیر است:

از آنجاییکه تایید اعتبار ایمیل با SPF برای این پیام، موفقیت آمیز نیست و در پیام خطا عنوان شده است که “شناسه فرستنده، اینIP را بهعنوان یک آدرس مجاز نمیشناسد”، در نتیجه دیگر DKIM برای این ایمیل بررسی نمیشود و ایمیل مستقیما قرنطینه میشود.

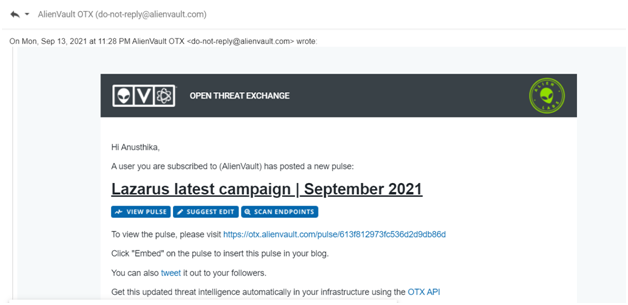

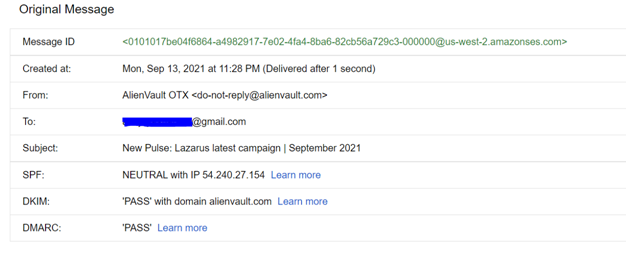

نمونه دوم: ایمیل از طرف کاربر واقعی

در اینجا یک ایمیل واقعی که وارد صندوق دریافت شده است را بررسی کردیم:

تجزیه و تحلیل ایمیل

با کلیک روی بخش Show original،میتوان هدر ایمیل را تجزیه و تحلیل کرد:

ایمیل هر سه پروتکل امنیتی را با موفقیت پشت سرگذاشته و وارد صندوقپستی کاربر شده است.

جزییات رکورد SPF

بنظر میرسد IP: 54.240.27.154 به میزبان amazon.com تعلق دارد. بررسی رکوردSPF برای این آدرس IP نشان داده است که هیچ رکورد DNSای برای این IP وجود ندارد. بنابراین وضعیت بررسی آن خنثی یا “Neurtal” است. وضعیت خنثی SPF، برای مواردی است که مالک یک دامنه نمیخواهد مجازبودن آدرسهای IP فرستنده ایمیل را تایید کند.

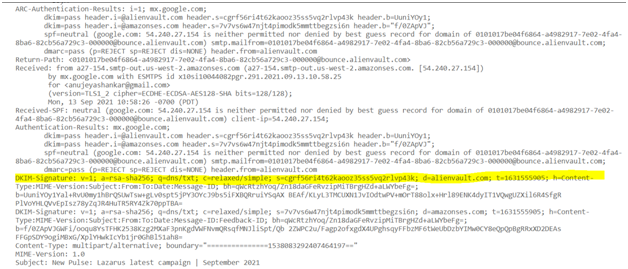

جزییات رکورد DKIM

تصویر بالا، امضا DKIM است که به ایمیلی که از سمت فرستنده ارسال شده، پیوست شده است. در اینجا کلمه کلیدی s=cgrf56ri4t62kaooz35ss5vq2rlvp43k انتخابگر یا سلکتور DKIM است که برای تعیین مکان کلید عمومی و بازیابی آن استفاده میشود. از این کلید برای تایید اینکه پیام ایمیل در DNS معتبر بوده و بدون تغییر ارسال شده است، استفاده میشود.

DKIM کلید خصوصی بدست آمده از امضا را با کلیدعمومی در DNS مقایسه میکند، و اگر مطابقت داشته باشند به این معنی است که DMARC با موفقیت این مرحله را پشت سرگذاشته و ایمیل داخل صندوقپستی قرار میگیرد.

در این مثال دیدیم که مکانیسم SPF بیتاثیر بوده و DKIM هم از این مرحله با موفقیت رد شده بنابراین DMARC ایمیل را داخل صندوقپستی قرار میدهد.

چگونه میتوان یک ایمیل فیشینگ را شناسایی کرد؟

در صورتی که شرایط زیر برقرار باشد، میتوان به این نتیجه رسید که ایمیل دریافتی، یک ایمیل فیشینگ است:

1.اگر ارسالکننده ایمیل، ناشناس باشد، محتوای ایمیل کمی عجیب و غیرعادی خواهد بود. در صورتی که هکرها موفق شوند به حساب ایمیل یک کاربر دسترسی پیدا کرده و از طریق آدرس ایمیل او پیامی بفرستند، این ایمیل به احتمال زیاد کمی متفاوتتر از ایمیلهای عادی آن کاربر خواهد بود (مثل تفاوت در لحن و مدل نگارش متن پیام). این تفاوتها اولین نشانه یک ایمیل مشکوک است.

2. وجودغلطهای املایی در متن یک ایمیل رسمی و استفاده از لحن و الگوی غیررسمی برای کارهای رسمی نیز یکی از نشانههای با اهمیت در رابطه با احتمال جعلی بودن ایمیل است.

3.گاهی اوقات کل محتوای ایمیل فقط یک تصویر است ولی وقتی ماوس را روی آن به حرکت دربیاورید، مشخص میشود که حاوی یک لینک مخرب است.

4.مهاجمان در ایمیل ادعا میکنند که مستندات را داخل ایمیل پیوست کردهاند ولی مستندات داخل لینکی قرار داده شده است.

5.ممکن است فایل پیوست شده یک فایل اکسل معمولی باشد اما ماکروهای داخل آن فعال خواهند بود.

6.هدرهای ایمیل را بطورکامل تجزیه و تحلیل کنید زیرا فرستنده ایمیل و آدرس Reply to یا مسیربرگشت ایمیل ممکن است جعلی باشد.

7.ایمیلهایی با لحن فوری و ضروی که کاربر را مجبور به در اختیار گذاشتن اطلاعات بانکی و پول میکند، در راس حملات مهندسی اجتماعی قرار دارند.

8.ایمیلهای حاوی فاکتور جعلی منجر به انجام حملات فیشینگ میشوند.

9.ضروری است که رکوردهای DMARC، SPF و SMTP IP برای ایمیلهای ناشناخته حتما مورد تجزیه و تحلیل قرار گیرند.

اقدامات ضروری در مورد ایمیلهای فیشینگ

زمانی که ایمیلی مشکوک به فیشینگ باشد لازم است برای جلوگیری از آسیب رساندن به سیستم یا حسابتان کارهای زیر را انجام دهید:

1.باید بررسی کنید که ایمیل توسط مشتری یا از یک منبع خارجی ارسال شده است. اگر از جانب مشتری است آنرا در دروازه امنیت ایمیل نگه دارید و اگر از منبع خارجی ارسال شده است آنرا در دروازه امنیت ایمیل مسدود کنید.

2.تمامی IOCهای(سیستمهای کنترل ورودی- خروجی) مرتبط با آدرس URL یا فایلهای پیوست را مسدود کنید. در صورتی که فیشینگ هویتنامه باشد، تمام آدرسهای POST و Redirect را مسدود کنید.

3.در صورتی که فیشینگ از طرف یک فرستنده خارج از سازمان باشد، تمام ایمیلهای دریافت شده توسط وی را پاک کنید. در صورتی که فیشینگ از حساب کاربر داخلی باشد، فقط ایمیل با آن موضوع خاص را حذف نمایید.

4.با استفاده از ابزارهای امنیتی SIEM/EDR تمامی IPها و آدرسهای اینترنتی را بررسی کنید تا مطمئن شوید هیچکدام از کاربران روی لینکها کلیک نکردهاند.

5.برای ایمیلهایی که حاوی پیوست هستند، نیاز است که از طریق hash بررسی شود که کاربر آن فایل را باز کرده یا خیر، در صورتی که کاربر فایل مخربی را باز کرده باشد، معمولا بدافزارها در پسزمینه سیستمش اجرا خواهد شد. بنابراین لازم است از تکنیکهای هشدار قویتری برای این دست فایلها استفاده شود.

نتیجهگیری

شناسایی ایمیلهای فیشینگ کار سختی نیست. میتوان با تنظیم SPF, DKIM و DMARC بصورت خودکار ایمیلها را رد یا قرنطینه کرد. سازمانها باید پیش از هر نوع فعالسازی هر مکانیسم امنیتی، کاملا در مورد آن بررسی کنند.