جعل هویت در بستر ایمیل

استفاده از ایمیل به عنوان ابزار ارتباطی، در کنار تمام مزایایی که برای مردم عادی و کسب و کارها فراهم کرده است، با چالشها و خطراتی هم همراه است. کلاهبرداران و مهاجمان فضای سایبری با جعل هویت و ارسال ایمیلهای مخرب، به روشهای گوناگون اقدام به سرقت اطلاعات محرمانه و اعتبار مالی قربانیان در سراسر دنیا میکنند. حملات فیشینگ یکی از شناختهشدهترین حملات ایمیلی است که هکرها طی یک اقدام سریع و در مدت زمان بسیار کوتاه، میتوانند کاربران بسیاری را چندین هفته درگیر حملات شدید خود کنند.

در چنین شرایطی، یکی از مهمترین چالشها این است که تشخیص دهیم آیا یک ایمیل جعلی است یا واقعا از طرف کسی که اداعا میکند فرستاده شده است. این مسئله برای کسانی که از ایمیل در کسب و کار خود استفاده میکنند اهمیتی دو چندان دارد.

بسیاری از سازمانها و شرکتهای بزرگ دنیا، روزانه با تعداد زیادی ایمیل سر و کار دارند که حاوی دعوت به جلسه، گفتگوهای تیمی، مستندات رد و بدل شده در پیوست، ایمیلهای رونوشتشده، هزرنامهها و ایمیلهای فیشینگی است که در صف بررسی قرار گرفتهاند. در این حجم بالای ایمیل روزانه، تشخیص ایمیلهای اسپم و فیشینگ گاهی بسیار دشوار میشود. بنابراین تحلیلگران و متخصصان امنیت باید برای پیداکردن فیلترهای مناسب و کارامد جهت مسدود یا ردکردن خودکار ایمیلهای اسپم یا فیشینگ تلاشی مستمر داشته باشند. در ادامه این مقاله به روشهای تایید اعتبار ایمیل با استفاده از مکانیسمهای SPF، DKIM و DMARC پرداختهایم.

تایید اعتبار فرستنده ایمیل

در روزهای نخستی که استفاده از ایمیل به سبک مدرن رواج پیدا کرد، ابزارهای کمی وجود داشت که بتوان توسط آنها اعتبار ایمیلها را تایید کرد. تقریبا تمامی اسپمها، کلاهبرداریها و ویروسهایی که از طریق ایمیل ارسال میشوند، از اطلاعات مربوط به یک فرستنده جعلی استفاده میکنند. هکرها هم معمولا از همین روش برای سرقت اطلاعات کاربران دیگر استفاده میکنند. بنابراین، امکان “تایید هویت فرستندگان” ایمیل یک کار چالش برانگیز و بسیار با اهمیت در حفظ امنیت اطلاعات کارکنان و کاربران ایمیل است.

راهکارهای مختلفی وجود دارد که بتوان با استفاده از آنها هویت فرستنده ایمیل را بررسی کرد و متوجه شد که آیا فرستنده ایمیل یک فرستنده مجاز و واقعی است یا این که یک کلاهبردار است که از هویت جعلی برای ارسال پیام استفاده کرده است.

سه مکانسم اصلی امنیت ایمیل مبتنی بر DNS، یعنی DMARC ،DKIM و SPF که مکمل یکدیگر هستند به همین منظور ارائه شدهاند. این سه مکانیسم، برای تایید هویت سرورهای ایمیل قانونی و مجاز بکار میروند. زمانی که سرویس ایمیل شما توسط این سه مکانیسم احراز هویت میشوند، در عمل به سایر ISPها (ارائه دهندگان سرویس اینترنت)، سرویسهای ایمیل و سرورهای دریافتکننده ایمیل اثبات میشود که فرستندههای ایمیل از دامنه شما واقعا مجاز به ارسال ایمیل هستند. به عبارت بهتر، هنگامی که این سه مکانیسم در یک سرویس ایمیل بدرستی تنظیم شوند، میتوانند اثبات کنند که فرستنده ایمیل از طرف آن سرور، یک فرستنده مجاز است و از طرف شخص دیگری ایمیل نمیفرستند.

پیکربندی این سه مکانیسم کمی پیچیده است و درک نحوه تعامل آنها با یکدیگر و تکمیل ویژگیهای دفاعی یکدیگر نیاز به مطالعه دقیقی دارد. در ادامه سعی کردهایم این سه مکانیسم را به زبانی ساده شرح دهیم:

مکانیسم تایید اعتبار ایمیل SPF چیست؟

SPF مخفف Sender Policy Framework و یکی از روشهای فوقالعاده مناسب برای احرازهویت ایمیل است.

این مکانیسم؛ روی سرورهای DNS رکوردی را ثبت کرده و در آن رکورد محدودیتهایی در مورد اینکه چه سرورهایی با چه IPای میتوانند از طرف آن دامنه ایمیل ارسال کنند را مشخص میکند.

ارائه دهندگان سرویس اینترنت یا ISPها میتوانند با مراجعه به رکورد SPF تایید کنند که آیا سرور ایمیل مجاز به ارسال ایمیل از طرف یک دامنه خاص است یا خیر. رکورد SPF در واقع یک رکورد متنی در DNS یا سرور نام دامنه است که آدرسهای IP مجاز به ارسال ایمیل از سمت یک دامنه را مشخص میکند.

SPF از سه بخش اصلی تشکیل شده است:

- یک چارچوب سیاستگذاری

- یک روش احراز هویت

- هدرهای معینی در ایمیل که این اطلاعات را منتقل میکند.

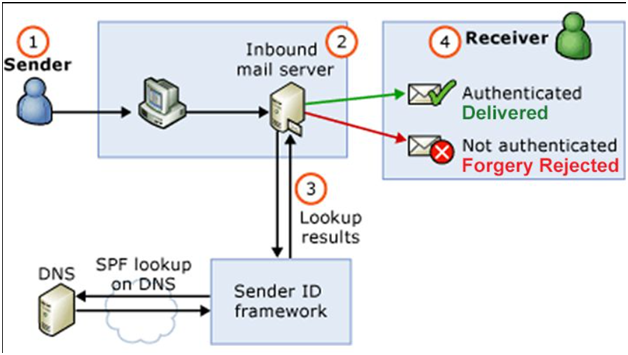

SPFچگونه ایمیلهای تقلبی را تشخیص میدهد؟

سرورهای دریافتکننده پیام برای اینکه مطمئن شوند ایمیل دریافت شده، از دامنهای که توسط مدیر دامنه میزبانی میشود ارسال شده است، از SPF استفاده میکنند. مراحل زیر نحوه عملکرد SPF را نشان میدهد:

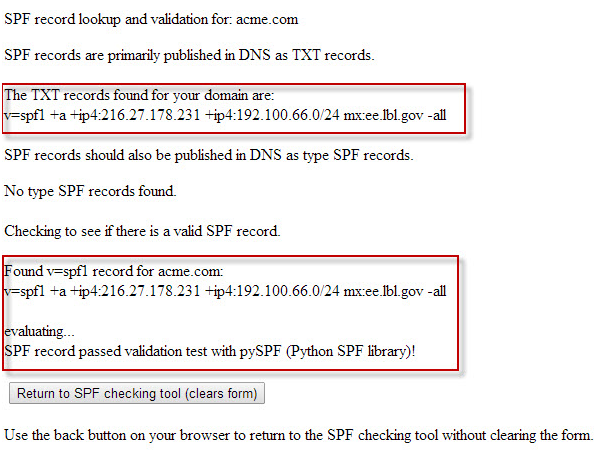

مکانیسم تایید اعتبار ایمیل SPF

رکورد SPF در DNS منتشر میشود. این رکورد شامل لیستی از تمام آدرسهای IP است که مجاز به ارسال ایمیل از سمت دامنه مذکور هستند. این رکورد بهعنوان بخشی از رکوردهای سراسری DNS ثبت میشود.

مکانیسم SPF برای بررسی ایمیل، دامنه مسیر برگشت ایمیل را شناسایی کرده و رکورد SPF آن را بررسی میکند. سرور آدرس IP فرستنده ایمیل را با آدرسهایIP مجاز تعریف شده در رکورد SPF آن دامنه مقایسه میکند.

ایمیل سرور، در نهایت با استفاده از قوانینی که در رکورد SPF فرستنده دارد، در مورد پذیرش، رد یا پرچمگذاری پیام ایمیل دریافت شده استفاده میکند.

اهمیت SPF

SPF سبب افزایش محافظت ایمیل کاربران در برابر هرزنامهها میشود. از آنجا که اغلب ایمیلهای اسپم و فیشینگ از آدرسها و دامنههای جعلی استفاده میکنند، انتشار و اعتبارسنجی دادههای SPF، یکی از معتبرترین و سادهترین روشهای ضداسپم محسوب میشود.

اگر یک سرویس ایمیل اعتبار و شهرت خوبی در ارسال ایمیل داشته باشد، ممکن است اسپمر جهت بهرهمندی از اعتبار آن، برای ارسال اسپم از آن دامنه استفاده کند. اسپمرها حتی گاهی هوشمندانهتر عمل کرده و از دامنههای دیگر یک سازمان برای ارسال ایمیل جعلی استفاده میکنند. به عنوان مثال دامنه googleaccount.com متعلق به شرکت گوگل است، اما این دامنه مجاز به ارسال ایمیل نیست.

با تنظیم صحیح مکانیسم احراز هویت SPF، دریافت کننده ایمیل متوجه میشود که دامنهای که از آن ایمیل دریافت کرده است، -حتی اگر فرستنده مالک آن دامنه باشد- آیا دامنه مجاز ارسال ایمیل است یا خیر.

البته مکانیسم SPF همیشه هم درست عمل نمیکند. در صورتی که یک ایمیل از مبدا درست ارسال شود و دریافت کننده مجددا ایمیل را به صورت رونوشت یا forward ارسال کند، در این حالت IP آدرس فرستنده پیام، تغییر میکند. در نتیجه ایمیل از آدرس IP

جدیدی بازارسال میشود، که به احتمال زیاد این IP جدید در رکوردهای دامنه ارسالکننده اصلی وجود ندارد. در نتیجه مکانیسم SPF زمانی که پیام فوروارد شود، کارایی خود را از دست میدهد.

چرا SPF بهتنهایی برای امنیت کافی نیست؟

ارسال ایمیل در اینترنت انجام میشود و مکانیزم SPF از فرایند ارسال رونوشت یا Forward جان سالم به در نمیبرد. همانطور که گفته شد در ایمیلهای Forward شده، ایمیل از سرورهایی بازارسال میشود که IP متفاوتی با ایمیل سرور مبدا دارد. در صورتی که SPF فقط فهرستی از IPهای متعلق به یک دامنه که مجاز به ارسال ایمیل از طرف آن دامنه هستند را ارائه میکند و صاحب دامنه نمیتواند فهرستی برای ایمیلهای فوروارد شده خود داشته باشد.

یک نمونه از لاگ SPF برای ایمیل فوروارد شده را ببینید:

اینجاست که مکانیسم امنیتی DKIM با ارائه روشی برای لینک کردن یک پیام ایمیل به دامنه اصلی آن، این شکاف را پر میکند. امضا DKIM میتواند مسئله ارسال رونوشت را به درستی مدیریت کند.

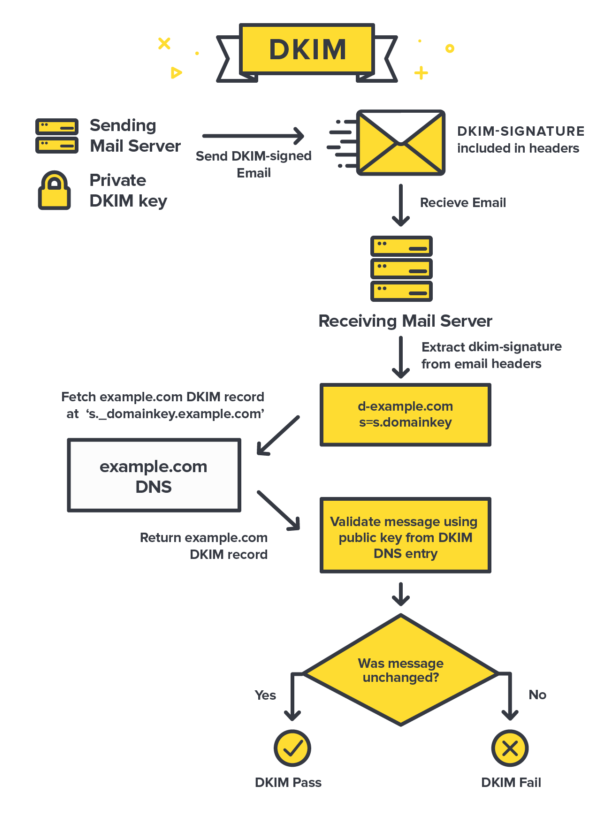

مکانیسم تایید اعتبار ایمیل DKIM چیست؟

DKIM مخفف عبارت Domain Keys Identified Mail و یک روش احراز هویت ایمیل است. این روش، آدرسهای ایمیل با فرستندگان جعلی را تشخیص میدهد همچنین روشی برای حفظ پیوند یک ایمیل به دامنه اصلی است.

با استفاده از مکانیسم DKIM، فرستنده میتواند امضا DKIM را به سرآیند یک ایمیل (هدری که به پیام اضافه میشود و با رمزگذاری ایمن میشود) پیوست کند و هنگامی که گیرنده، ایمیل را دریافت کرد میتواند تایید کند که ایمیل از طرف فرستنده واقعی ارسال شده است. روشی که امضای DKIM استفاده میکند، استفاده از تکنیک رمزگذاری با زوج کلید عمومی و کلید خصوصی است.

DNS، یک رکورد DKIM دارد که کمی سرسختتر از SPF تنظیم میشود. DKIM این مزیت را دارد که ایمیلهای فوروارد شده را به درستی مدیریت میکند. به همین دلیل است که DKIM نسبت به SPF ارجحیت دارد و پایه محکمی برای امنیت ایمیل است.

اصطلاحات کلیدی در DKIM

- رکورد DKIM: صاحب دامنه رکورد DKIM را که یک رکورد TXT اصلاح شده است به رکوردهای DNS در دامنه ارسال اضافه میکند. این رکورد TXT حاوی یک کلیدعمومی است که توسط سرورهای ایمیل برای تایید امضای پیام اضافه میشود. این کلید توسط شرکتی که خدمات ایمیل را به صاحب دامنه ارائه میدهد برای وی فراهم میشود.

- امضا DKIM: در مکانیسم DKIM، یک امضا سرآیند یا Header به ایمیل اضافه شده و محتوی ایمیل با رمزگذاری ایمن میشود. امضا DKIM حاوی تمام اطلاعات موردنیاز برای یک سرور ایمیل جهت تایید صحت امضا است که توسط یک زوج کلید DKIM رمزگذاری شده است. سرور ایمیل فرستنده پیام، مقدار کلید خصوصی DKIM را در اختیار دارد و سرور دریافتکننده ایمیل، با نیمه دیگر این جفت کلید -که کلید عمومی DKIM است- میتواند صحت هویت فرستنده را تایید کند. این امضاها در مسیر تبادل ایمیل در سرآیند آن قرار میگیرد و در طول مسیر توسط سرورهای ایمیل دیگری که ایمیلها را به مقصد نهایی خود منتقل میکنند، تایید میشوند.

- انتخابکنندههای DKIM: انتخاب کننده DKIM در هدر امضا DKIM مشخص شده و نشان میدهد که بخش کلیدعمومی جفت کلید DKIM در کدام قسمت DNS قرار دارد. سرور دریافتکننده از انتخابکننده DKIM جهت یافتن محل درج آن در DNS و بازیابی کلید عمومی استفاده میکند تا از این کلید برای سنجش اعتبار ایمیل استفاده کند. انتخاب کننده DKIM، زمان ارسال ایمیل با برچسب s در هدر امضا DKIM درج میشود.

مکانیسم تایید اعتبار ایمیل DKIM

DKIM چگونه ایمیلهای مشکوک را شناسایی میکند؟

- هنگامی که یک سرور ایمیل پیامی دریافت میکند، در صورتی که در این پیام امضا DKIM را تشخیص دهد؛ کلید DKIM عمومی فرستنده ایمیل را در DNS جستجو میکند.

- به ایمیلهایی که توسط سرورهای ایمیل جابجا میشوند، امضاهای DKIM مشخصی پیوست میشود. این امضاها همراه ایمیل هستند و زمانی که در نهایت به سرور دریافتکننده ایمیل میرسند، مورد تایید قرار میگیرند.

- این امضاها، بهعنوان یک واتر مارک یا مهرو موم برای ایمیل است و دریافتکنندگان ایمیل با بررسی امضا میتوانند تایید کنند که ایمیل از دامنهای که ادعا میشود آمده است و در مسیر جابجایی نیز مورد تغییر و دستکاری قرار نگرفته است.

- سلکتور یا انتخابکننده DKIM، که در امضا DKIM وجود دارد برای تعیین محل جستجوی این کلید استفاده میشود. اگر کلید پیدا شود میتوان از آن برای رمزگشایی امضا DKIM استفاده کرد. سپس این موارد با مقادیر بازیابی شده از ایمیل دریافتی مقایسه میشود و اگر تطابق داشته باشد DKIM معتبر است.

اهمیت DKIM

DKIM برای بررسی سه مولفه زیر استفاده میشود:

- فرستنده ایمیل مالک دامنه DKIM است یا اینکه موردتایید مالک دامنه است.

- محتویات ایمیل دستکاری نشده است.

- هدرهای ایمیل از زمان ارسال توسط فرستنده اصلی تغییری نکرده و هیچ فرستنده جدیدی در قسمت (from) ایمیل اضافه نشده است.

چرا DKIM بهتنهایی برای تایید اعتبار ایمیل کافی نیست؟

با وجود کارایی بسیار زیادی که مکانیسم DKIM دارد؛ اما این راهکار هم به تنهایی روش قابل اطمینانی برای تایید هویت فرستنده ایمیل نیست و همچنان امکان جعل دامنه ایمیل وجود دارد.

برای توضیح بهتر، بد نیست کمی در مورد ساختار ایمیل بدانیم.

هر پیام ایمیل دارای دو فرستنده است یک From که مقدار آن برای دریافت کننده پیام قابل مشاهده است، و دیگری MFrom که به آن فرستنده پنهان هم میگویند. بسیاری از کلاهبرداران اینترنتی، با استفاده از همین موضوع اقدام به ارسال ایمیلهای جعلی میکنند که با استفاده از دامنههای تحت مالکیت یک سازمان ایجاد شدهاند درحالی که آن دامنه مجاز به ارسال ایمیل نیست.

برای شناسایی و مسدود ساختن این ایمیلها، راهکار کاملتری تحت عنوان DMARC ارائه شد تا بتواند تضمین دهد دامنه فرستنده ایمیلی که کاربر نهایی میبیند، همان دامنهایی است که توسط DKIMو SPF تایید شده است.

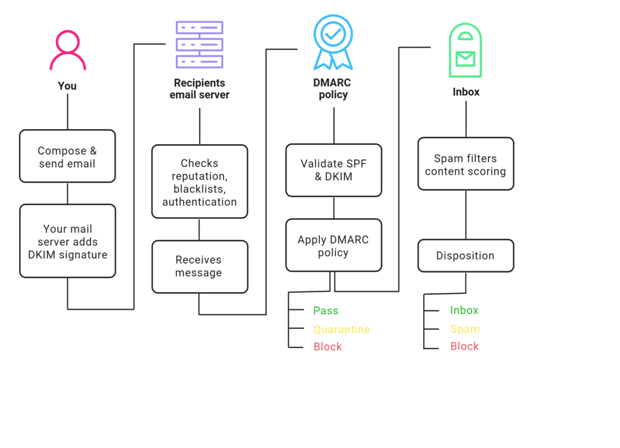

مکانیسم تایید اعتبار ایمیل DMARC چیست؟

DMARC مخفف عبارت Domain-based Message Authentication, Reporting, and Conformance و به معنی “تایید اعتبار مبتنی بر دامنه پیام، گزارشات و تطبیق دامنه” است.

از آنجاییکه DMARC از رکوردهای DKIMو SPF برای اعتبارسنجی فرستنده ایمیل استفاده میکند، راهکار بسیار مناسبی برای کسب و کارها و سازمانها به حساب میآید.

یک رکورد DMARC به فرستنده اجازه میدهد تا اعلام کند که پیامهای وی توسط DKIM وSPF محافظت میشوند و به دریافت کننده ایمیل هم آموزش میدهد در صورتیکه احرازهویت پیام موفقیتآمیز نباشد، با آن ایمیل چه کاری باید انجام دهد.

چگونه DMARC به یک ایمیل مخرب مشکوک میشود؟

DMARC برای احرازهویت ایمیل به استانداردهای DKIM و SPF متکی است. این مکانیسم همچنین از یک سرویس DNS که به درستی پیادهسازی شده باشد استفاده میکند. بطور کلی فرایند اعتبارسنجی DMARC به این صورت عمل میکند:

- مدیر دامنه، یک خط مشی را منتشر میکند که در آن نحوه احرازهویت ایمیلهایش و همچنین نحوه برخورد سرورهای ایمیل با ایمیلهایی که این سیاستها را نقض کرده باشند را مشخص کرده است. این سیاست DMARC بهعنوان بخشی از رکوردهای کلی در DNS سرور ذکر شده است.

- هنگامی که سرور ورودی یک ایمیل دریافت میکند از DNS برای جستجوی سیاستهای DMARC برای دامنهایی که در هدر پیام در بخش from است استفاده میکند. سپس سرور ورودی پیامها را توسط سه عامل کلیدی زیر ارزیابی میکند:

- آیا امضا DKIM روی پیام معتبر است؟

- آیا پیام از آدرسهای IP مجازی که در رکوردهای SPF دامنه تایید شده است، نشات میگیرد؟

- آیا هدرهای ایمیل “تطبیق دامنه” صحیح را نشان میدهند؟

با این اطلاعات، سرور دریافت کننده پیام میتواند بر اساس سیاست DMARC دامنه فرستنده پیام، در مورد پذیرش، رد یا پرچمگذاری پیام ایمیل تصمیمگیری کند.

بعد از بکارگیری سیاست DMARC برای تعیین وضعیت مناسب پیامها، سرور دریافتکننده ایمیل نتیجه را به مالک دامنه فرستنده گزارش میکند.

مکانیسم تایید اعتبار ایمیل DMARC

واژههای کلیدی در DMARC:

رکورد DMARC نسخه خاصی از رکورد DNS TXT استاندارد با یک نام مشخص است که در پایگاهداده DNS سازمان لحاظ شده است.

برچسبهای رکورد DMARC:

| برچسب | اختیاری/ اجباری | توضیحات و مقادیر |

| v | اجباری | نسخه DMARC، که باید نسخه آن DMARC1 باشد. |

| p | اجباری | به میلسرور دریافتی دستور میدهد که چگونه با پیامهای احرازهویت نشده برخورد کند. none: اقدامی روی پیام انجام نداده و آنرا به گیرنده موردنظر تحویل بدهد. پیامها را در گزارشهای روزانه ثبت کند. گزارش به آدرس ایمیل مشخصشده با گزینه rua در رکورد ارسال میشود. quarantine – پیامها را بعنوان اسپم علامتگذاری کرده و آنها را به پوشه اسپم گیرنده ارسال میکند. گیرندگان میتوانند پیامهای اسپم را برای شناسایی پیامهای غیر اسپم بازبینی کنند. reject- پیامها را رد میکند. با استفاده از این گزینه، سرور دریافتکننده معمولا یک پیام برگشتی به سرور ارسالکننده میفرستد. اگر دامنه شما از BIMI استفاده میکند گزینه DMARC p باید در حالت رد یا قرنطینه تنظیم شود. BIMI از سیاستهای DMARC که گزینه p برای هیچ یک از موارد تنظیم نشده باشد، پشتیبانی نمیکند. |

| pct | اختیاری | این پارامتر، درصد پیامهای احرازهویت نشده بر اساس سیاست DMARC را مشخص میکند. اوایل استفاده از مکانسیم DMARC بهتر است با درصد کمی از پیامها شروع کرد تا به مرور زمان این رکورد را با درصدهای بالاتری بروزرسانی کرده تا به 100درصد رسید. مقدار این فیلد باید یک عدد کامل بین 1 تا 100باشد. اگر از این گزینه در رکورد استفاده نشود، سیاست DMARC برای 100درصد پیامهای ارسال شده از دامنه اعمال میشود. به BIMIتوجه داشته باشید اگر دامنه از BIMI استفاده میکند سیاست DMARC شما باید دارای مقدار 100برای pct باشد. BIMI از سیاستهای DMARC با مقدار pct کمتر از 100 پشتیبانی نمیکند. |

| rua | اختیاری | این پارامتر شامل آدرس ایمیل برای دریافت گزارشات مربوط به فعالیت DMARC مربوط به دامنه است. آدرس ایمیل باید شامل mailto: باشد بهعنوان مثال mailto:dmarc-reports@mimecast.com برای ارسال گزارش به چندین آدرس ایمیل، ایمیلها را با کاما از یکدیگر جدا میکنند. این گزینه میتواند منجر به حجم بالایی از ایمیلهای گزارش شود. استفاده از آدرس ایمیل شخصی توصیه نمیشود و بهتر است از صندوقپستی اختصاصی، گروهی یا سرویسهای شخص ثالث که متخصص در گزارشهای DMARC هستند استفاده شود. |

| ruf | پشتیبانی نمیشود | جیمیل از برچسب ruf که برای ارسال گزارش خرابی استفاده میشود، پشتیبانی نمیکند. گزارشهای خرابی، گزارشهای جرمشناسی قانونی هم نامیده میشوند. |

| sp | اختیاری | مجموعه سیاست پیامهایی است که برای زیر دامنههای دامنه اصلی تنظیم میشود. در صورتیکه از سیاست DMARC متفاوتی برای زیردامنههای مختلف استفاده میشود، باید از این پارامتر استفاده کرد: none – هیچاقدامی برای پیام انجام نشود و به گیرنده موردنظر تحویل داده شود. ثبت گزارش پیام درگزارشهای روزانه. گزارش به آدرس ایمیل مشخص شده با ویژگی rua در سیاستها ارسال میشود. quarantine – پیامها را بهعنوان اسپم علامتگذاری کرده و آنها را به پوشه اسپم گیرنده ارسال میکند. گیرندگان میتوانند با مرور و بازبینی پیامهای اسپم، پیامهای غیر اسپمی را شناسایی کنند. reject – با این گزینه، سرور دریافتکننده یک پیام برگشتی به سرور ارسالکننده میفرستد. اگر از این گزینه در رکورد استفاده نشود، زیردامنهها سیاست DMARC را از دامنه والد به ارث میبرند. |

| adkim | اختیاری | سیاست تطبیق را برای DKIM تنظیم میکند و تعیین میکند که چگونه اطلاعات پیام باید با امضاهای DKIM مطابقت داشته باشد. -تطبیق سخت: نام دامنه فرستنده باید دقیقا منطبق با d=domainname در هدر ایمیل DKIM باشد -تطبیق پیشفرض: هر زیردامنه معتبر از d=domain در هدر ایمیل DKIM قابل قبول است. |

| aspf | اختیاری | سیاست تطبیق را برای SPF تنظیم میکند و مشخص میکند که چگونه اطلاعات پیام باید با امضای SPF مطابقت داشته باشد. هر پیامی از هدر باید دقیقا با نام دامنه در دستور SMTP MAIL FROM مطابقت داشته باشد. هر زیردامنه معتبری از نام دامنه قابل قبول است. |

تطبیق دامنه DMARC:

مرحله تطبیق دامنه، یکی دیگر از مراحل اجرای مکانیسم DMARC است که اعتبار دامنه فرستنده پیام را با استفاده از مکانیسم های SPF و DKIM میسنجد. در مرحله تطبیق دامنه، DMARC دامنه فرستنده پیام یا “from” با اطلاعات مربوط به این استانداردها مطابقت داده میشود:

- برای تایید SPF، دامنه “From” پیام و دامنه مسیربرگشت پیام باید مطابقت داشته باشند.

- برای تایید DKIM، دامنه “From”پیام و مقدار DKIM d= domain باید مطابقت داشته باشند.

تطبیق میتواند بصورت نرم اعمال شود (تطبیق دامنه فقط در سطح دامنه اصلی انجام شود و زیردامنههای مختلف آن مجاز تلقی شوند) یا این که به صورت سخت اعمال شود (تطبیق برای کل دامنه انجام شود). این که چه سطحی از تطبیق دامنه انتخاب شود، در سیاست منتشرشده DMARC در دامنه ارسال کننده پیام مشخص خواهد شد.

پس از پیادهسازی DMARC و اعمال آن، سه حالت مختلف برای یک پیام انتخاب وجود دارد. سرور دریافت کننده پیام اطلاع توسط این رویکردها میتواند انتخاب کند که چگونه با ایمیلهای ارسالی که با DMARC سازگار نیست، رفتار کند. در نتیجه دیگر لزومی ندراد سرور دریافت کننده پیام، با ایمیل بهعنوان یک درخواست رفتار کرده و آنرا تحلیل کند.

سیاستهای DMARC:

- None: ایمیلهای ارسالی از دامنه را مورد بررسی قرار نمیدهد و آنها را بدون تایید DMARC در نظر میگیرد.

- Quarantine: سرور گیرنده ممکن است ایمیل را قبول کند ولی آن را در جایی، بجز صندوق ورودی مثلا پوشه اسپم قرار دهد.

- Reject: پیام بهطور کامل رد میشود.

گزارش DMARC:

میلسرورهای دریافت کننده پیام، گزارشهای DMARC را بهعنوان بخشی از فرایند اعتبارسنجی DMARC ارائه میکنند. که این گزارشات در دو فرمت در دسترس قرار میگیرند: گزارشات تجمیعی و گزارشات موضوعی

اهمیت DMARC:

فیشینگ روشی است که کلاهبرداران با ارسال ایمیلهای مخرب و جعلی سعی در سرقت اطلاعات کارت اعتباری یا سایر اطلاعات شخصی افراد دارند. بنابراین با استفاده از راهکار DMARC میتوان جعلی بودن ایمیل را تشخیص داده و از کاربران ایمیل محافظت کرد.

DMARC از مزایای تکنیکهای احراز هویت SPF و DKIM استفاده کرده و با تکمیل کردن نقاط ضعف این دو راهکار، حفاظت کاملی را فراهم میکند.

هنگامیکه صاحب دامنه، یک رکورد DMARC را در رکورد DNS خود منتشر میکند، اطلاعاتی در مورد اینکه چهکسی از دامنه آنها ایمیل ارسال میکند به سایرین میدهد. از این اطلاعات میتوان برای کسب اطلاعات بیشتر در مورد درگاههای مجاز ایمیل آن دامنه استفاده کرد. با این اطلاعات صاحب دامنه میتواند بر ایمیلهای ارسالی از طرف خودش کنترل داشته باشد.

چگونه DMARC ایمیل را براساس اعتبارسنجی در دروازه ایمیل، رد یا قرنطینه خواهد کرد؟

همانطور که در سیاستهای DMARC گفته شد ایمیل پس از تایید توسط SPF و DKIM میتواند رد یا قرنطینه شود.

قرنطینه یا رد شدن یک ایمیل با استفاده از مکانیسم DMARC نتایج متفاوتی به دنبال دارد.

سیاست قرنطینه:

هنگامی که سیاست DMARC روی p = quarantine تنظیم شده است، به گیرندگان ایمیل آموزش داده میشود تا نسبت به ایمیلهایی که در بررسی سیاستهای DMARC شکست خوردهاند، احتیاط بیشتری بهخرج دهند. ایمیلی که قرنطینه میشود عملا دریافت شده است و گیرنده باید تصمیم بگیرد که این ایمیل را شامل چه نوع قرنطینهای کند. چندین پیادهسازی احتمالی برای قرنطینه ایمیل متداول است:

- تحویل به پوشه اسپم: در صورتیکه گیرنده ایمیل میزبان صندوقپستی گیرنده را میزبانی کند، میتواند ایمیلهای ناسازگار را به پوشه اسپم گیرنده هدایت کند.

- قرنطینه موقت: گیرنده ایمیل میتواند ایمیلهای ناسازگار را تا انجام بررسی بیشتر توسط اپراتور بطور موقت قرنطینه کند. اپراتور ممکن است پس از بررسی ایمیل را از قرنطینه خارج کند.

- افزایش سختگیری فیلترهای آنتی اسپم: آنتی اسپمها همواره در حال ارتقا فیلترهای خود هستند که بتوانند میان کشف بالاترین اسپمهای ممکن و عدم اسپم کردن ایمیلهای مجاز تعادلی را برقرار کنند. با توجه به این که ایمیلهایی که تحت سیاست DMARC قرنطینه میشوند به احتمال زیاد اسپم هستند؛ میتوان این فیلترهای آنتی اسپم را بهبود بخشید.

البته نکته مهمی که در خصوص انتخاب سیاست قرنطینه باید به آن توجه کرد این است که ایمیلهای ناسازگار با سیاستهای DMARC به هر صورت به دریافت کننده تحویل داده میشوند.

سیاست ردکردن:

وقتی سیاست DMARC روی p=reject تنظیم شده باشد به گیرندگان ایمیل دستور میدهد از پذیرش ایمیلهایی که بررسی DMARC آنها رد شده است خودداری کنند. دو پیادهسازی متداول برای این سیاست وجود دارد:

- SMTP دریافت کننده از پذیرفتن ایمیلهایی که با DMARC سازگاری نداشند، خودداری کند. این روش بسیار متداول و محبوب است، چرا که از ارائه ایمیل ناسازگار به سرورهایی که فقط ایمیلهای سازگار با DMARC دریافت میکنند؛ جلوگیری میشود. همچنین فرستندگان بلافاصله مطلع میشوند که ایمیلهایشان به دلیل ناسازگاری دریافت نشده است.

- در ابتدا ایمیل توسط SMTP پذیرفته شده ولی از تحویل نهایی ایمیلی که توسط DMARC رد شده است خودداری شود. این پیادهسازی از این جهت که مسئولیت تحویل ایمیل توسط SMTP انجام میشود بهینه نیست. در این حالت؛ ایمیل تحویل داده نمیشود و یکی از دو مورد زیر ممکن است اتفاق بیافتد:

- یک اطلاع رسانی از وضعیت عدم تحویل پیام (معروف به پیام bounce) تولید میشود.

- ایمیل ناسازگار بدون سر و صدا حذف میشود.

بطور پیشفرض، ایمیلی که در بررسی DMARC شده باشد، به دریافت کننده تحویل داده نمیشود. این روش کنترل زیادی بر ارسال ایمیلهای غیرمجاز دارد.

تاثیرات منفی سیاستهای قرنطینه و ردکردن:

یکی از پیامدهای منفی در reject یا رد کردن ایمیل این است که ممکن است این اتفاق برای ایمیلهای قانونی ولی ناسازگار با سیاستهای DMARC افتاده و در نتیجه جریان ایمیل متوقف شود. هنگامی که سیاست رد کردن ایمیل انتخاب میشود؛ صاحب دامنه باید از صحت تنظیمات خود مطمئن شود تا به اشتباه ایمیل های مجاز و قانونی اش مشکل عدم سازگاری با DMARC نداشته باشند.

از سوی دیگر، در صورت انتخاب سیاست قرنطینه، ممکن است تاثیر منفی آن برای ایمیلهای قانونی ولی ناسازگار با DMARC به سرعت آشکار نشود. زیرا در صورت قرنطینه شدن ایمیل، کارایی ارتباطات ایمیلهای قانونی تحت تاثیر قرار میگیرد؛ به عبارت دیگر، پیامهای سرور ارسال کننده بر اساس شیوههای مختلف اعمال سیاست قرنطینه DMARC، ممکن است راهی پوشه اسپم شده یا با تاخیر تحویل داده شده و یا این که توسط گیرندگان ایمیل رد شود. قرنطینه شدن ایمیلهای یک سرور ممکن است به سرعت آشکار نشود، مگر اینکه فرستنده ایمیل بخواهد با بررسیهای بیشتر این مسئله را کشف کند.

نتیجهگیری:

کلاهبرداریها و فعالیتهای مجرمانه سایبری همیشه وجود دارند، بنابراین بهتر است سرورهای ایمیل؛ از کاربران خود در برابر کلاهبرداری محافظت کنند. پیادهسازی DMARC برای کسب و کارهای مختلف و با هر ابعادی که باشند مزایای زیادی به همراه دارد، زیرا دید کاملی از دامنه را فراهم کرده و کنترل ترافیک ایمیل و امنیت در مقابل فیشرها و جعلکنندگان را فراهم میکند.

علاوه براین مکانیسم DMARC به بهبود تحویل پیام مشهور است، زیرا ارائهدهندگان سرویس ایمیل میتوانند تایید کنند که اگر ایمیلهای یک سرور بهدرستی احراز هویت شده باشند، آن سرور ایمیل؛ یک فرستنده قانونی است.